Privacy a rischio, così si violano telefonate e smartphone

Sullo schermo in sala appaiono i nomi di reti Wi-Fi sparse nel mondo: alcune sembrano essere di alberghi, altre probabilmente del posto di lavoro e di casa. Risatine nell’uditorio, perché quei dati apparsi in aula sono stati raccolti dai pc e gli smartphone dei presenti attraverso un apparecchietto dall’aria innocua, poggiato vicino ai relatori. Già, perché i nostri dispositivi lanciano ricerche di rete in continuazione e ingannarli attraverso un access point – un apparecchio che consente una connessione wireless – in realtà sconosciuto, ma in grado di accettare la loro richiesta di accesso come fosse quello di casa, è un gioco da ragazzi.

Questione di karma… attack

Si chiama karma attack ed è usato al suo livello base per raccogliere informazioni a scopo di intelligence, ad esempio vedere chi si trova a eventi pubblici anche diversi nel tempo, incrociando semplicemente i dati (per la precisione: le richieste con i nomi delle reti Wi-Fi e gli indirizzi Mac) raccolti dai dispositivi, sempre che abbiano il Wi-Fi attivo.

Questo è il primo livello. «Se poi lascio anche autoconnect sul mio smartphone (l’opzione Richiedi accesso reti, ndr), quando il telefono cerca ad esempio la rete Wi-Fi Frecciarossa, usata durante un viaggio precedente, l’access point gli risponde facendo finta di essere quella rete. Allora il mio smartphone si connette e il traffico viene sì inoltrato da e verso internet, ma prima è intercettato», commenta Paolo Dal Checco, esperto di informatica forense, tra i relatori presenti in sala.

Tutto ciò solo sul traffico in chiaro, non cifrato. Ma a quel punto si può anche tentare un attacco sul traffico cifrato. Come si fa? Quando il target va sul sito di Facebook.com o Google.com lo si reindirizza a delle altre pagine simili, finte, da cui si copiano le credenziali di accesso ai siti originari se sono immesse dall’utente ignaro. Insomma, in questo modo si possono effettuare attacchi che utilizzano tecniche come il Dns spoofing (il reindirizzamento dell’utente su un sito diverso da quello dove dovrebbe andare) e Mitm (Man in the middle, ovvero l’intercettazione del traffico mettendosi in mezzo tra utente e server finale).

Quanto avvenuto in aula è solo una dimostrazione limitata ad uso del pubblico – scafato, visto che si tratta perlopiù di esperti di sicurezza informatica – ma forse qualcuno in quel momento si sta chiedendo: ho disabilitato l’accesso Wi-Fi sul mio telefonino?

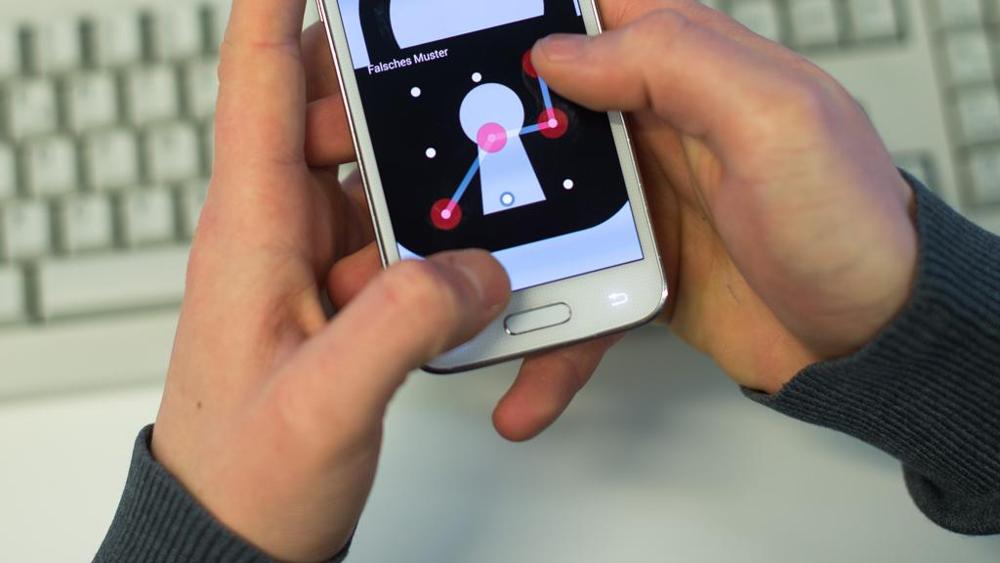

Gli smartphone? Non sono così inaccessibili

È il 24 maggio 2016, e siamo nell’aula Crociera dell’Università di Milano. Mentre sui media echeggia ancora il braccio di ferro tra Apple ed Fbi sulla questione dello sblocco degli iPhone a fini investigativi, e mentre c’è chi parla di una seconda guerra sulla crittografia o addirittura teme che le forze dell’ordine rimangano tagliate fuori dalle comunicazioni digitali, nell’ateneo milanese si radunano decine di esperti di informatica forense e investigazioni digitali per un incontro intitolato iPhone Forensics. E ad ascoltare quanto detto si capiscono due cose: primo, che sì negli ultimi anni alcune aziende e software hanno effettivamente allargato e rafforzato la diffusione della crittografia forte; secondo, che malgrado ciò gli smartphone e i pc non sono (ancora?) diventati così inaccessibili come l’Fbi ci vorrebbe far credere.

Le strade per ottenere dati utili dagli stessi sono tante, variegate, creative, in evoluzione. E se è vero che esistono dei modi per cifrarli che non possono essere aggirati con altri escamotage, per farlo è necessario inanellare una serie di software, apparecchi, pratiche e conoscenze che non sono così banali. E dove l’errore umano resta il baco più diffuso.

Al di là quindi degli allarmismi sugli smartphone o le app che blindano le comunicazioni dei terroristi, la realtà delle cose è che, nella maggior parte dei casi, i dispositivi digitali restano dei colabrodi che si possono “attaccare” su più livelli. E per farlo non occorre essere l’Fbi e nemmeno la polizia giudiziaria.

Finte reti Wi-Fi e finti ripetitori

Già, perché quell’apparecchio usato in sala a Milano per raccogliere i dati relativi alle reti Wi-Fi usate dai dispositivi presenti – il Wi-Fi Pineapple – costa 99 dollari e si compra online. In quel caso il dispositivo si finge un access point noto. Altri invece fingono di essere un ripetitore di un operatore telefonico. Sono gli Imsi catcher, usati per registrare, monitorare e localizzare tutti i tipi di telefonini presenti in una certa area, rubando i codici Imsi e Imei degli apparecchi. Il codice Imsi identifica una sim all’interno della rete di un operatore telefonico. Il codice Imei identifica un dispositivo.

Gli Imsi catcher si possono acquistare perfino da venditori cinesi su Alibaba. Tra le caratteristiche descritte anche la possibilità di impedire il funzionamento di un telefono.

Imsi catcher, il bando italiano

Si tratta di sistemi ampiamente usati da anni dalle polizie e dall’intelligence di tutto il mondo, specie in occasione di raduni di vario tipo. Sono usati anche in Italia. Il bando di gara più recente del ministero dell’Interno risale a fine 2015: richiedeva la fornitura di due sistemi integrati per funzionalità Imsi catcher, ovvero per il “monitoraggio e localizzazione dei terminali radiomobili attraverso l’impiego di un unico kit trasportabile, impiegabile ed alimentabile con autoveicoli commerciali”. Nel dicembre 2015 ad aggiudicarsi la gara è stata l’azienda Italarms per 649mila euro.

Tra gli IMSI catcher – negli Usa li chiamano Stingrays – ce ne sono alcuni che intercetterebbero anche le comunicazioni voce, localizzando fino a 10mila target in un’area. Ad esempio quelli prodotti da DRT, Digital Receiver Technologies (soprannominati dirty boxes), azienda del Maryland sussidiaria di Boeing, che li vende a 40mila dollari.

Proprio recentemente l’associazione americana per i diritti civili ACLU, dopo una battaglia legale, ha ottenuto documenti governativi che mostrano come alcuni di questi apparecchi – che negli Usa sono stati spesso usati in segreto e senza mandato di un giudice – siano effettivamente in grado di intercettare anche telefonate e sms. Oltre che di bloccare temporaneamente le comunicazioni mobili.

Intercettazione via app e cloud

Poi ci sono apparecchi di nuova generazione che, sfruttando la funzione di ricerca e accesso a reti Wi-Fi dei dispositivi, promettono di fare qualcosa di più. Prodotti soprattutto da aziende israeliane come Rayzone, Wintego, Magen sostengono di essere in grado di succhiare da dispositivi presenti in una certa area – e con Wi-Fi attivo – password, lista contatti, Dropbox, foto, cronologia della navigazione col browser. La loro viene chiamata intercettazione via cloud o app. Ma come ci riuscirebbero? Secondo le brochure di alcune di queste aziende, sfruttando vulnerabilità delle app.

Come si fa col traffico cifrato

Ma al di là di questi ultimi prodotti, sul cui funzionamento ed efficacia ci sono ancora poche informazioni, le possibilità offerte più in generale da un apparecchio attaccante che sfrutti le funzionalità Wi-Fi dei dispositivi che gli si agganciano sono molteplici. Specie se questi iniziano a navigare usando quell’access point. Perché, a quel punto, «ogni singolo pacchetto viaggerà attraverso tale dispositivo e conseguentemente potrà essere visualizzato, modificato, rediretto o droppato (scartato, ndr) a discrezione dell’operatore», spiega alla Stampa Simone Margaritelli, ricercatore di sicurezza dell’azienda Zimperium.

Ciò significa che tutto il traffico in chiaro verrà visualizzato. Diverso il discorso per il traffico cifrato, ad esempio le connessioni a Gmail o Facebook o all’internet banking, insomma ciò che viaggia su https. «Tutto ciò che l’attaccante può vedere fino a questo punto è il traffico non criptato e può dedurre a quali siti https ti stai connettendo», prosegue Margaritelli..

Per vedere i contenuti cifrati serve un passo successivo. «Per poter visualizzare il traffico criptato è necessario installare un certificato (del quale l’attaccante possiede anche la chiave privata) sul dispositivo e poi indirizzare tutte le connessioni cifrate verso un server sotto il proprio controllo. La vittima penserà di connettersi a Facebook ma in realtà sarà su un sito controllato dall’attaccante che, una volta visualizzati i dati (potendoli decriptare perché ricordiamo che erano stati cifrati col suo certificato), la “rimbalzerà” sul server originale», spiega ancora Margaritelli.Il certificato si può installare attraverso un exploit (un codice malevolo che sfrutta una vulnerabilità, ndr), un malware o manualmente nel caso in cui l’attaccante abbia accesso fisico al dispositivo

Non si tratta di scenari accademici. Pochi giorni fa ha causato un certo scalpore il fatto che un’azienda americana, BlueCoat – accusata in passato di vendere sistemi di intercettazione internet, incluso il traffico cifrato, a regimi autoritari e repressivi – abbia ottenuto la possibilità di generare certificati https per siti web e quindi di garantire sull’autenticità di questi siti. A notarlo è stato il giovane ricercatore di sicurezza italiano Filippo Valsorda.

Traffico voce

Le tradizionali chiamate vocali non sono mai state considerate una fortezza. Tuttavia ha avuto una certa risonanza la notizia, di qualche giorno fa, che un’azienda israeliana di nome Ability venderebbe un servizio in grado di intercettare qualsiasi telefonata e sms di qualsiasi telefono in qualsiasi posizione geografica si trovi (senza la necessità, come con i vari Imsi catcher, di essere nelle vicinanze). Il suo sistema di intercettazione – chiamato ULIN, Unlimited Interception System – quindi non dipenderebbe dall’operatore telefonico né da limiti geografici o confini nazionali, richiedendo solo di sapere il codice Imsi di un telefono. E agirebbe sfruttando una vulnerabilità di SS7, Signalling System 7, un vecchio insieme di protocolli usati per connettere gli operatori telefonici globali e sulle cui vulnerabilità negli ultimi tempi si è sviluppata una sorta di industria a se stante. Il sistema però appare piuttosto costoso – fino a 20 milioni di dollari a seconda del numero di target – e orientato soprattutto all’intelligence. Inoltre di per sé non riuscirebbe ad intercettare chiamate dati fatte attraverso app che proteggono la comunicazione con crittografia end-to-end (come quella offerta da Signal o Whatsapp ad esempio, in cui solo mittente e destinatario possono decifrare la telefonata o i messaggi).

Tuttavia negli scorsi giorni è emerso come, sfruttando sempre le vulnerabilità di SS7, degli hacker potrebbero provare a clonare degli account di queste app per poi accedere ai relativi messaggi (anche se esistono dei modi per ridurre questo rischio) o per verificare che il proprio account non sia usato da apparecchi estranei).

Acquisizione dati dai dispositivi

Anche la cifratura usata dagli smartphone per proteggere i dati conservati sul dispositivo non è un sistema infallibile. Le falle – come emerso dalla già citata due giorni milanese dedicata ad aprire iPhone e smartphone Android – esistono eccome, e possono essere a livello software, hardware o di tipo più “concettuale”, attraverso i sistemi di backup nel cloud o sul pc.

Sono tre le principali aziende specializzate nello sbloccare smartphone di tutti i tipi: Cellbrite (israeliana), Msab (svedese) e Oxygen (russa). «Possono acquisire i dati da migliaia di modelli di telefonini», spiega alla Stampa Mattia Epifani, tra i maggiori esperti italiani di informatica forense, mentre nel suo studio genovese apre una spessa valigia. Dentro ci sono decine di attacchi per telefonino e cavi per microUsb. Un kit che insieme ad alcuni software ti dà la possibilità di accedere a una buona parte dei contenuti di quasi tutti gli smartphone.

L’osso duro allo stato attuale sono gli iPhone dal 5s in avanti – che rendono particolarmente difficile a livello hardware l’estrazione e l’interpretazione del chip – con ultimo sistema operativo sopra e almeno 6 caratteri come pin. Sempre che l’utente sia in grado di prendere anche altre precauzioni. Ma è una situazione temporanea. «Apple ha imparato tantissimo, tuttavia le vulnerabilità o dei modi per violare gran parte dei telefoni probabilmente si continueranno a trovare», commenta Epifani (@mattiaep). «In ogni caso non ha senso chiedere alle aziende di violare il loro sistema o di indebolire la loro cifratura. Bisogna anche tenere presente che comunque l’elemento digitale è d’aiuto alle indagini ma non è quasi mai esclusivo o risolutivo, a parte forse in casi di criminalità informatica, dove però conta più il pc del telefono». Naturalmente anche i dispositivi Android consentono la cifratura, anche se va appositamente attivata.

I trojan

Infine si possono acquisire dati dallo smarpthone di un sospettato hackerandolo. L’uso di trojan (chiamati captatori informatici in Italia) per violare dispositivi, anche smartphone, allo scopo di accedere ai loro contenuti o di attivarne addirittura microfono e videocamere trasformandoli in cimici ambientali è pratica corrente da anni. Anche se pratica controversa per la sua invasività e difficoltà a limitarla tecnicamente, dai confini legali incerti e tenuta per questo sotto traccia, come raccontato da La Stampa. I modi per hackerarli sono diversi anche a seconda del dispositivo. Tuttavia non sempre sono così immediati e diretti come pubblicizzato spesso dai fornitori di trojan.

Tratto da: www.lastampa.it scritto da @CarolaFrediani